ยุคที่ อินเทอร์เน็ตเป็นปัจจัยสำคัญในการดำเนินธุรกิจ การให้บริการ Wi-Fi ฟรีไม่ได้เป็นเพียงสิ่งอำนวยความสะดวกสำหรับลูกค้าเท่านั้น แต่ยังเป็นเครื่องมือที่ช่วยให้ธุรกิจสามารถ เก็บข้อมูลลูกค้า เพิ่มการมีส่วนร่วม และทำการตลาดได้อย่างมีประสิทธิภาพ

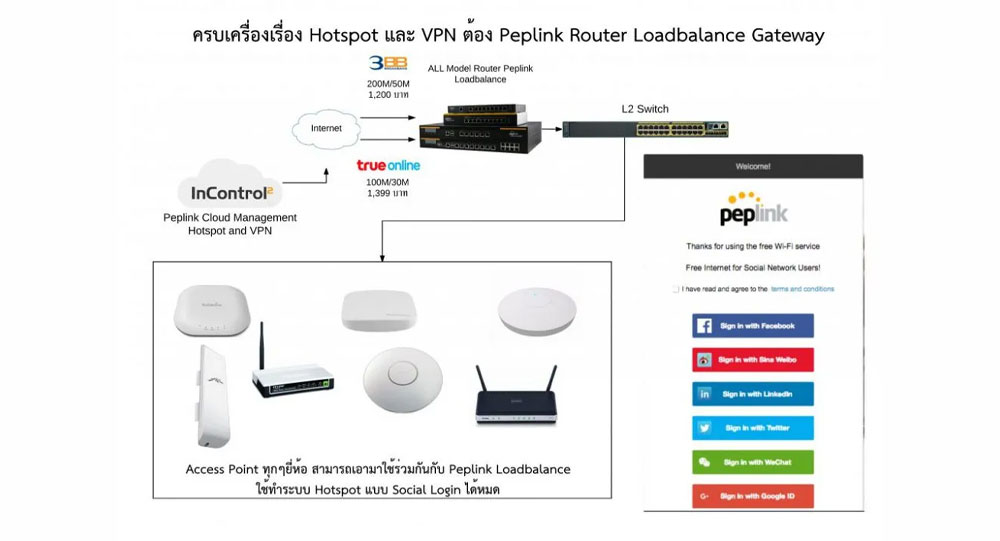

Social Hotspot Gateway เป็นโซลูชันที่ช่วยให้ลูกค้าสามารถ เข้าใช้งาน Wi-Fi ผ่านการล็อกอินด้วยบัญชีโซเชียลมีเดีย เช่น Facebook, Google หรือ LINE ซึ่งช่วยให้ธุรกิจสามารถ เก็บข้อมูลผู้ใช้ สร้างฐานลูกค้า และส่งโปรโมชั่นให้ตรงกลุ่มเป้าหมาย ได้อย่างง่ายดาย

ปัญหาที่ธุรกิจพบในการให้บริการ Wi-Fi

🚫 การแชร์รหัส Wi-Fi ทำให้ระบบไม่ปลอดภัย – เมื่อลูกค้ารู้รหัส Wi-Fi ก็สามารถแชร์ให้ผู้อื่นใช้งานได้ ส่งผลให้แบนด์วิดท์ลดลงและธุรกิจไม่สามารถควบคุมการใช้งานได้

📉 ขาดข้อมูลลูกค้าเพื่อทำการตลาด – การให้ Wi-Fi แบบเปิดไม่มีระบบบันทึกข้อมูลผู้ใช้งาน ทำให้ธุรกิจเสียโอกาสในการทำโฆษณาและการตลาด

⚡ Wi-Fi ช้าและไม่เสถียร – หากไม่มีการจัดการที่ดี การใช้งานพร้อมกันจำนวนมากอาจทำให้เครือข่ายช้าลง

🔐 ความปลอดภัยต่ำ – การใช้ Wi-Fi แบบเปิดเสี่ยงต่อการถูกแฮ็กและขโมยข้อมูล

โซลูชัน Social Hotspot Gateway

เราขอนำเสนอ Social Hotspot Gateway ที่ช่วยให้ธุรกิจสามารถ จัดการการให้บริการ Wi-Fi ได้อย่างปลอดภัย และยังสามารถใช้ Wi-Fi เป็นเครื่องมือทำการตลาด ได้อย่างมีประสิทธิภาพ

✅ ล็อกอินผ่านโซเชียลมีเดีย (Social Login) – ลูกค้าสามารถเข้าสู่ระบบ Wi-Fi ผ่าน Facebook, Google หรือ LINE โดยไม่ต้องใช้รหัสผ่าน

✅ เก็บข้อมูลลูกค้า (Customer Data Collection) – ระบบจะบันทึกข้อมูลพื้นฐานของผู้ใช้งาน เช่น อายุ เพศ ความสนใจ เพื่อนำไปวิเคราะห์และทำการตลาด

✅ สร้างแบรนด์ผ่านหน้า Login Page – ธุรกิจสามารถออกแบบหน้าเข้าสู่ระบบ Wi-Fi ให้มีโลโก้และโปรโมชั่นของตัวเองได้

✅ กำหนดเวลาการใช้งาน Wi-Fi – สามารถตั้งค่าให้ลูกค้าใช้งาน Wi-Fi ได้ตามเวลาที่กำหนด เช่น 1 ชั่วโมงต่อวัน

✅ รองรับระบบโฆษณาและโปรโมชัน – แสดงโฆษณาหรือโปรโมชั่นก่อนที่ลูกค้าจะเข้าใช้งาน Wi-Fi

✅ ควบคุมความเร็วและจำกัดอุปกรณ์ที่เชื่อมต่อ – ป้องกันการใช้งานเกินขีดจำกัดของระบบ

✅ เพิ่มความปลอดภัยของเครือข่าย – ป้องกันการแชร์ Wi-Fi โดยไม่ได้รับอนุญาต

ข้อดีของ Social Hotspot Gateway

🔹 ช่วยสร้างฐานลูกค้าและทำการตลาดแบบตรงกลุ่ม – สามารถนำข้อมูลผู้ใช้ไปทำโฆษณาหรือส่งโปรโมชั่นให้กับลูกค้าได้

🔹 เพิ่มโอกาสทางธุรกิจ – ทำให้ลูกค้าใช้เวลานานขึ้นในร้าน เช่น ร้านอาหาร คาเฟ่ หรือโรงแรม

🔹 ป้องกันการแชร์ Wi-Fi โดยไม่ได้รับอนุญาต – เพิ่มความปลอดภัยและลดการใช้แบนด์วิดท์โดยไม่จำเป็น

🔹 ช่วยให้ธุรกิจสามารถเก็บข้อมูลวิเคราะห์พฤติกรรมลูกค้า – ใช้ข้อมูลเหล่านี้ในการวางแผนการตลาดได้อย่างมีประสิทธิภาพ

🔹 ปรับแต่งหน้าล็อกอินเพื่อสร้างการรับรู้แบรนด์ – ช่วยให้ลูกค้าจดจำธุรกิจของคุณได้มากขึ้น

ตัวอย่างการใช้งาน (Use Cases)

🏨 โรงแรมและรีสอร์ท – ให้แขกล็อกอิน Wi-Fi ผ่านบัญชีโซเชียลเพื่อรับส่วนลดพิเศษ หรือเก็บข้อมูลลูกค้าเพื่อนำเสนอโปรโมชันในอนาคต

☕ ร้านกาแฟและร้านอาหาร – กำหนดเวลาใช้งาน Wi-Fi และแสดงโปรโมชั่นของร้านก่อนเข้าสู่ระบบ เพื่อกระตุ้นการซื้อซ้ำ

🛍 ห้างสรรพสินค้าและศูนย์การค้า – วิเคราะห์ข้อมูลลูกค้าและนำเสนอโปรโมชั่นที่เหมาะสมผ่านหน้า Login Page

🏥 โรงพยาบาลและคลินิก – ให้บริการ Wi-Fi ฟรีพร้อมแสดงข้อมูลสุขภาพหรือบริการทางการแพทย์ของโรงพยาบาล

🚎 สนามบินและสถานีขนส่ง – ให้ผู้โดยสารใช้งาน Wi-Fi พร้อมแสดงข้อมูลเที่ยวบินหรือโปรโมชั่นของร้านค้าในสนามบิน

สรุป

Social Hotspot Gateway คือโซลูชันที่ช่วยให้ธุรกิจสามารถให้บริการ Wi-Fi ได้อย่างปลอดภัย พร้อมเก็บข้อมูลลูกค้าเพื่อทำการตลาดแบบตรงกลุ่ม ระบบนี้ไม่เพียงช่วยให้ลูกค้าใช้งานอินเทอร์เน็ตได้สะดวกขึ้น แต่ยังช่วยให้ธุรกิจสามารถวิเคราะห์พฤติกรรมลูกค้าและเพิ่มยอดขายได้อีกด้วย